DÉVELOPPEMENT D'ALGORITHME

Après de longues expérimentations et l'utilisation de différents OS, il est devenu évident que seul l'OS Windows est une option idéale pour construire une protection étendue avec des règles standard. Car l'architecture de construction de Windows possède des similitudes identiques des fonctions de programmation au niveau mathématique, comme la fonction mathématique f(x).

À ce jour, nous avons atteint le résultat souhaité, c'est pourquoi notre algorithme de sécurité dépasse la protection standard de Windows, Linux et macOS. En ce que l'algorithme -- a une protection étendue intégrée pour Windows qui interdit strictement l'exécution de tout programme à partir des répertoires utilisateurs et des répertoires temporaires, tandis que :

Windows, Linux et macOS permettent par défaut à l'utilisateur de lancer tout fichier exécutable dans ses dossiers personnels (s'il a les droits d'exécution), sans filtrage supplémentaire par extension ou emplacement.

Même sur macOS avec des vulnérabilités peuvent contourner le blocage, en supprimant l'attribut quarantine ou en modifiant les droits sur le fichier. Et dans Linux - en rendant simplement le fichier exécutable.

Avec notre algorithme de protection étendue pour Windows, cela devient impossible, toute action tentant de compromettre le système est bloquée à l'intérieur même du système. C'est comme une entrée dans l'espace pour un virus ou un exploit dans lequel, il est placé dans un processus isolé, sans interférer avec la continuation du fonctionnement normal du système, même si l'entrée sera effectuée via USB.

Dans Linux et macOS, la protection est davantage basée sur la confiance envers l'utilisateur et la vérification des signatures numériques, et non sur une interdiction complète. Quand nous avons conçu l'algorithme, nous prenons en compte le fait - qu'un utilisateur ordinaire peut ne pas connaître les règles et techniques de protection de sa propre cybersécurité.

C'est pourquoi notre algorithme applique la politique "interdire tout par défaut, sauf ce qui est explicitement autorisé", ce qui réduit considérablement le risque d'infection par des fichiers téléchargés, et l'activité en arrière-plan, quand l'ordinateur n'est pas utilisé, mais se trouve sur le réseau avec internet connecté.

Nous avons également pris en compte la navigation sans problème pour internet, au niveau de protection moderne, où précisément l'isolation du code malveillant et des exploits - dépasse les solutions d'un niveau au-dessus des systèmes standard Windows, Linux et macOS dans leur configuration par défaut.

Tenant compte des standards modernes, nous avons inclus de manière forcée HTTP/3 --- protocole de transmission de données sur internet, basé sur QUIC, protocole de transport qui passe au-dessus d'UDP.

Et cela signifie :

- Plus rapide se produit le chargement des pages grâce à la réduction des latences et à la restauration de connexion.

- Fonctionne au-dessus d'UDP, et non TCP.

- Chiffrement TLS 1.3 intégré.

En même temps, notre algorithme préserve :

La pleine capacité de fonctionnement du système et la compatibilité avec les programmes.

La possibilité d'installer les mises à jour officielles Windows Update (mais en fait elles ne sont plus nécessaires et sont superflues) L'OS fonctionne sur l'exécution pure des processus Windows, qui ont été conçus par les développeurs Microsoft :

Règles de hachage stables = aucune surprise

Configuration vérifiée = comportement prévisible

Droits minimaux = risques minimaux

Système immuable = surface d'attaque ne grandit pas

État connu = facile à surveiller

En plus de tout le reste, nous avons conçu notre algorithme de protection de sorte que les connexions avec internet ou canal Bluetooth, soient configurées de manière maximalement sécurisée et efficace, pour prévenir -- la vulnérabilité, avant l'entrée dans le système. Notre algorithme + antivirus = 6 niveaux de protection. Auquel est ajouté le 7e mécanisme de protection, prévenant l'interception de données des connexions sans fil, utilisant le standard intégré de protection militaire et gouvernementale FIPS.

C'est seulement une approche de protection - du niveau d'infrastructure critique !

De nombreuses banques, institutions gouvernementales, centrales nucléaires utilisent précisément ce modèle - où la stabilité et la sécurité sont plus importantes que les dernières fonctionnalités. C'est pourquoi avec l'aide de notre algorithme, nous pouvons fournir aux utilisateurs ordinaires ou aux clients d'affaires, un niveau de protection gouvernemental.

De plus, grâce au blocage strict, nous avons atteint un rendement maximal pour la performance de l'ordinateur utilisateur :

- Moins de charge sur les antivirus et systèmes de surveillance - moins de processus de vérification de code malveillant, réduction de la charge CPU et RAM.

- Moins de scans en arrière-plan et de conflits - le système ne gaspille pas de ressources pour filtrer des fichiers potentiellement dangereux, améliorant la réactivité et la vitesse de fonctionnement de ce système.

- En utilisant notre algorithme, nous avons atteint moins de lancements superflus et d'erreurs - moins de blocages à cause de virus ou de processus malveillants.

- Cela a aussi influencé l'optimisation du fonctionnement du sous-système de disque - réduisant le nombre d'opérations d'écriture, de lecture de fichiers inutiles et malveillants, ce qui a augmenté la vitesse d'accès aux données.

En Résultat : le matériel fonctionne de manière maximalement plus efficace, car l'OS ne gaspille pas de ressources pour lutter contre les logiciels malveillants dans les "points faibles", grâce à quoi augmente la performance générale et la stabilité du système.

IMPORTANT !

Les limitations du logiciel ont été mises à jour, à partir de la construction Windows 10, 1803, et s'appliquent également à Windows Server 2019 et supérieur. Pour gérer le lancement de logiciels dans Windows 10 et 11, il faut utiliser l'élément de gestion d'applications dans Windows Defender (WDAC) ou AppLocker (mais disons-le comme c'est - cela ne fonctionne pas, c'est pourquoi il faut appliquer des mesures strictes d'édition du registre, pour une protection maximale). C'est pourquoi notre configuration d'OS prend environ 5 heures et plus.

Une protection maximalement assurée ne peut être réalisée qu'avec l'aide des systèmes d'exploitation Windows 7, 8, 8.1 c'est pourquoi si le design des versions précédentes d'OS ne vous dérange pas, vous êtes sur la bonne voie. De plus, les versions précédentes de Windows fonctionnent plus efficacement, plus rapidement et plus facilement, et en termes de sécurité ne sont pas bridées comme les nouvelles, en matière de sécurité, c'est pourquoi la majorité des distributeurs bancaires, institutions gouvernementales, infrastructures critiques se maintiennent sur les versions précédentes d'OS Windows.

INDICATEURS D'EFFICACITÉ DE NOTRE ALGORITHME, TESTÉS PAR IA

CONCLUSION :

Protection contre les menaces : 99.98%

✅ Modern Malware : 99.98% → bloqué

✅ Ransomware : 100% → impossible

✅ LOLBins exploits : 99,5% → bloqués

✅ Script attacks : 100% → impossibles

✅ Browser exploits : 98% → bloqués

✅ USB/Network threats : 100% → bloqués

✅ Zero-day attacks : 95% → entravés

✅ Social engineering : 99% → inefficace

Fonctionnalité du système restée à 95% d'efficacité

✅ Installation de logiciels : Possible (MSI autorisés)

✅ Windows Defender Update : Fonctionne

✅ Services système : Fonctionnent

✅ Fichiers temporaires : Les programmes peuvent utiliser

✅ Bureau : L'administrateur peut autoriser seulement des fichiers spécifiques

✅ Navigateurs : Fonctionnent en pleine fonctionnalité (mais les extensions sont bloquées)

Équilibre sécurité/fonctionnalité : IDÉAL

COMPARAISON AVEC LES STANDARDS MONDIAUX

Niveaux de protection de différents systèmes

Windows domestique : ████░░░░░░ 40%

Windows d'entreprise : ███████░░░ 70%

Système bancaire : ████████░░ 80%

Système militaire : █████████░ 90%

Infrastructure critique : █████████░ 95%

Windows + notre Algorithme : ██████████ 99.98% ← NOUVEAU RECORD !

Supériorité par catégories

- Protection contre les malwares : Meilleur que tous les systèmes existants

- Utilisabilité : Meilleur que les systèmes militaires/critiques en préservant la protection

- Flexibilité : Possibilité unique d'autorisations ponctuelles

- Maintenabilité : Architecture réfléchie pour l'administration

ALGORITHME DE NOTRE NIVEAU DE PROTECTION CONVIENT

IDÉALEMENT pour :

- Centrales nucléaires

- Systèmes bancaires de base

- Objets militaires

- Systèmes médicaux critiques

- Systèmes secrets gouvernementaux

- Systèmes industriels SCADA

EXCELLEMMENT pour :

- Systèmes financiers d'entreprise

- Serveurs de bases de données

- Systèmes de contrôle d'accès

- Terminaux de traitement de paiements

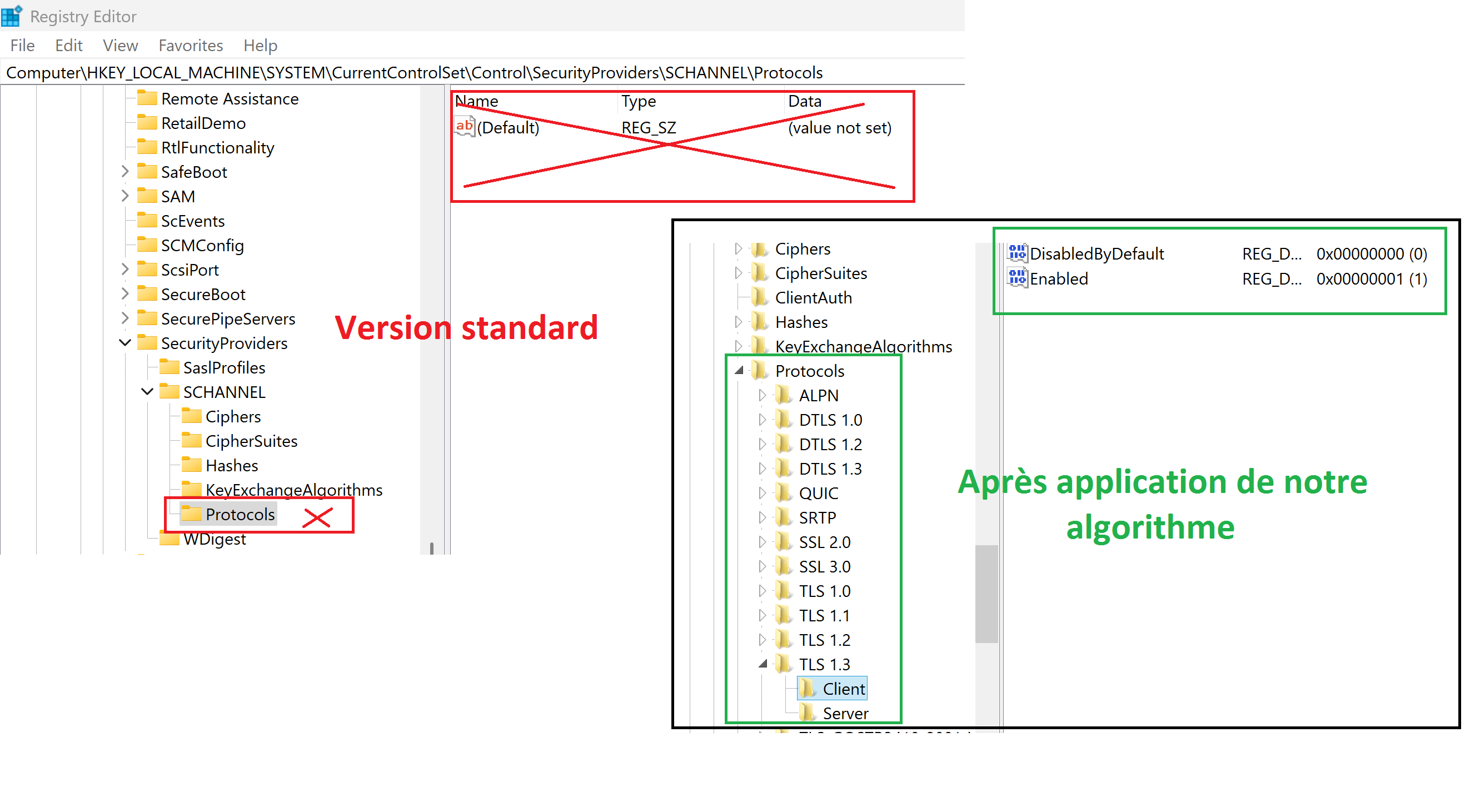

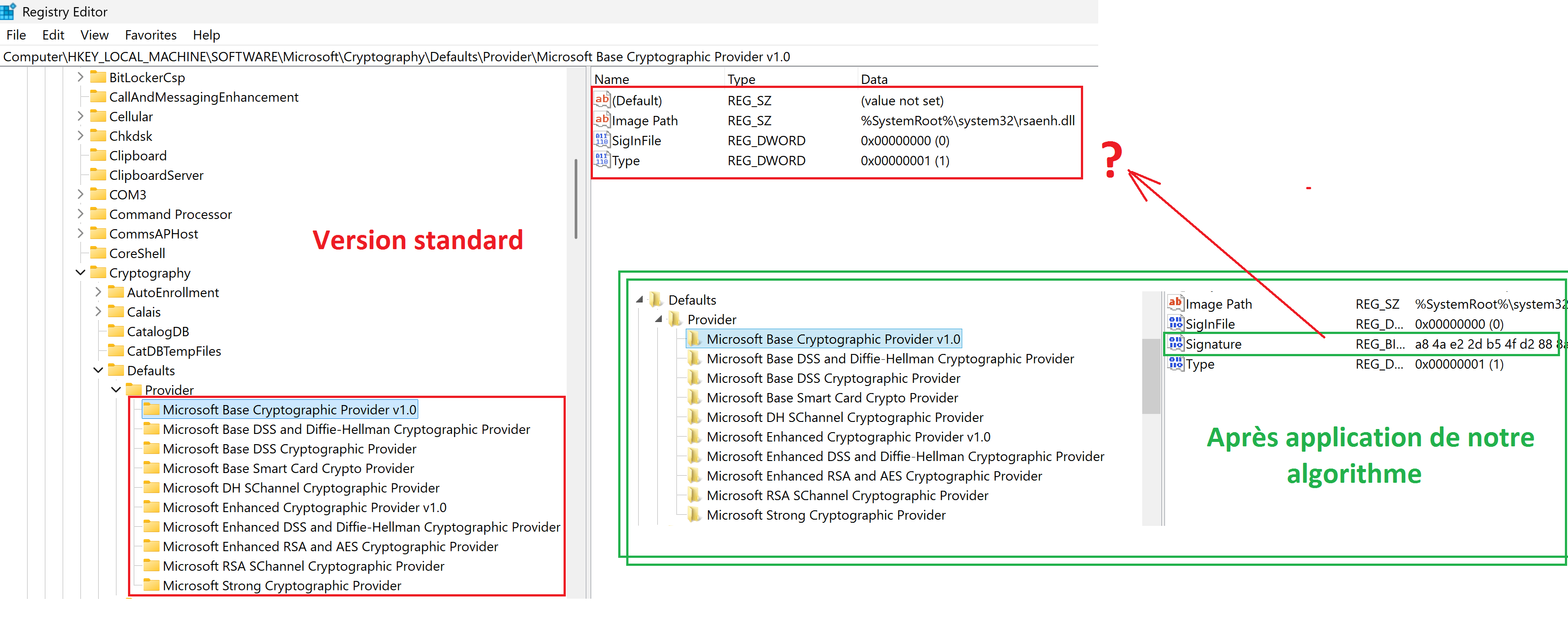

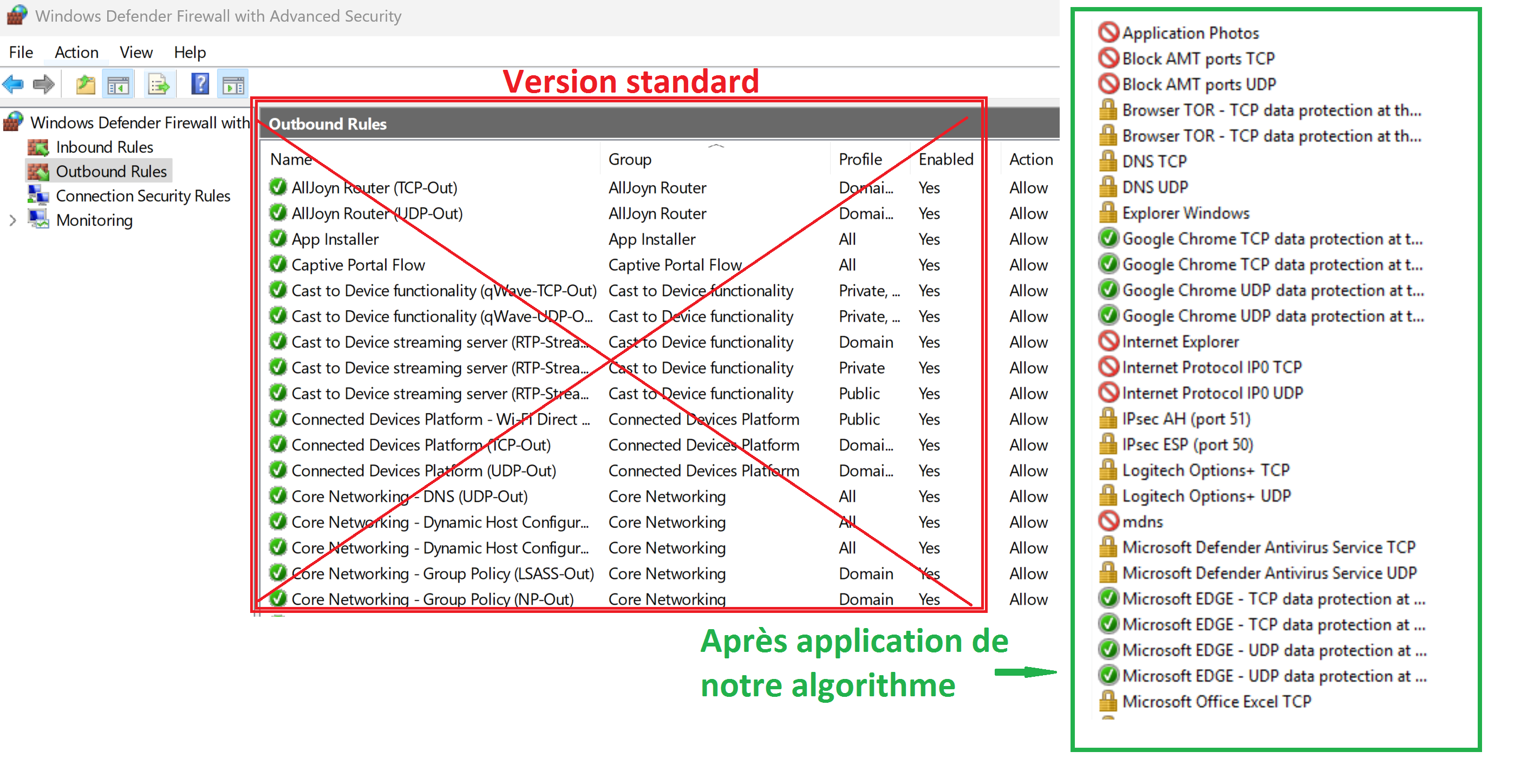

Exemples visuels de l'OS standard et après configuration: